安全未来职业发展计划书

姓名: [您的姓名] 当前职位: [安全工程师、渗透测试工程师、安全运维工程师] 日期: [填写日期] 版本: V1.0

引言与自我评估

1 计划书目的

本计划书旨在明确我在安全领域的长期职业发展目标,并制定一套清晰、可执行的路径,以提升个人专业能力、拓展职业视野,最终实现从“技术执行者”到“价值创造者”的转变,成为组织信赖的安全专家或领导者。

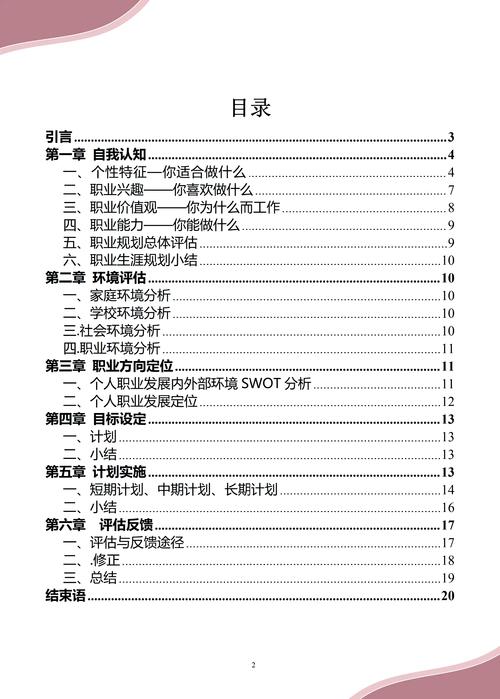

2 自我评估 (SWOT 分析)

-

优势:

- 技术能力: [熟悉网络协议、具备扎实的Linux/Windows系统基础、掌握Python/Shell脚本、了解Web渗透测试基础等]

- 学习态度: [对新技术有强烈的好奇心,善于通过博客、开源社区、在线课程等渠道学习]

- 软技能: [具备良好的沟通能力、逻辑分析能力强、有责任心、团队合作精神]

-

劣势:

- 技术深度: [对特定领域(如二进制漏洞挖掘、云安全架构)的理解不够深入]

- 广度与体系: [安全知识体系化不足,对合规、管理等非技术领域了解较少]

- 项目经验: [缺乏大型、复杂安全项目的实战经验,应急响应经验不足]

-

机会:

- 行业趋势: [数字化转型加速,云计算、物联网、AI等新技术带来新的安全挑战与机遇]

- 公司发展: [公司业务扩张,对安全投入增加,提供了更多实践和学习平台]

- 市场需求: [高级安全人才(如安全架构师、红队专家)供不应求,职业前景广阔]

-

威胁:

- 技术更新快: [攻击手段和防御技术日新月异,知识容易过时,需持续学习]

- 竞争激烈: [越来越多的人才涌入安全领域,竞争压力增大]

- 工作强度: [安全岗位(尤其应急响应、红队)可能面临高压和加班]

职业发展目标

1 短期目标 (未来1-2年) - 夯实基础,成为骨干***

- 职位目标: 从初级工程师成长为高级安全工程师或团队技术骨干。

- 技术目标:

- 深入掌握一个安全领域(如Web安全、云安全、安全运维)。

- 精通至少一种自动化脚本语言(如Python),能独立开发安全工具或脚本。

- 考取1-2个核心认证(如 CISSP, OSCP, CISA, CCSP 中的一个)。

- 能够独立负责中等规模的安全项目(如一次完整的渗透测试、一次安全基线加固项目)。

- 业务目标:

- 深入理解公司核心业务流程,能将安全技术与业务风险有效结合。

- 在团队内部分享技术知识,带动团队共同进步。

2 中期目标 (未来3-5年) - 深化专长,走向专家***

- 职位目标: 成为安全专家或安全架构师,或向技术管理(如安全团队负责人)方向发展。

- 技术目标:

- 成为所选领域的公认专家,能解决行业内复杂、前沿的安全问题。

- 具备安全架构设计能力,能从零开始构建或改造安全体系。

- 熟悉安全合规(如等保2.0、GDPR、ISO27001)和风险管理流程。

- 在行业会议或知名技术社区发表演讲或文章,建立个人品牌。

- 业务目标:

- 能够主导公司级的安全战略规划和落地。

- 向管理层和业务部门有效沟通安全价值,推动安全文化建设。

3 长期目标 (未来5年以上) - 引领创新,成为领导者***

- 职业路径A (技术专家路线): 成为首席安全官 或 行业顶级安全研究员/架构师,在特定领域具有影响力。

- 职业路径B (技术管理路线): 成为IT总监/CTO,全面负责技术战略,将安全融入企业基因。

- 愿景:

- 不仅能够防御已知威胁,更能预见和应对未知风险。

- 成为连接技术、业务和管理的桥梁,为组织的可持续发展保驾护航。

- 培养下一代安全人才,为行业做出贡献。

行动计划与实施路径

短期目标行动计划 (1-2年)

| 时间节点 | 目标领域 | 具体行动 | 预期成果/衡量标准 |

|---|---|---|---|

| 第1-6个月 | 基础强化 | 系统学习《网络安全法》、等保2.0等法规。 每周完成至少2个HackTheBox/PortSwigger靶场练习。 精读《白帽子讲Web安全》等经典书籍。 |

理解基本合规要求。 独立完成至少20个靶场。 输出一份读书笔记。 |

| 第7-12个月 | 技能深化 | 选择一个方向(如云安全),系统学习AWS/Azure安全体系。 用Python开发一个自动化漏洞扫描脚本。 开始准备 [选择一个认证,如CISSP] 考试。 |

能独立配置云安全组、WAF等。 脚本能在实际工作中应用。 完成认证考试。 |

| 第13-24个月 | 项目实践 | 主动申请参与或主导至少一个完整的安全项目。 每月撰写一篇技术博客,总结项目经验或技术心得。 在团队内进行至少2次技术分享。 |

项目成功交付,获得好评。 建立个人技术博客/社区账号。 提升团队影响力。 |

中期目标行动计划 (3-5年)

| 时间节点 | 目标领域 | 具体行动 | 预期成果/衡量标准 |

|---|---|---|---|

| 第2-3年 | 架构思维 | 学习TOGAF或SABSA等安全架构框架。 参与公司新系统/项目的安全架构设计评审。 研究零信任架构,并尝试在现有环境中试点。 |

能独立输出一份简单的安全架构方案。 在架构评审中提出有效建议。 完成一份零信任技术调研报告。 |

| 第4-5年 | 影响力建设 | 尝试向国内安全会议(如KCon、XCon)投稿。 参与开源安全项目,贡献代码或文档。 带教1-2名新员工,提升管理能力。 |

至少一次会议演讲或文章被录用。 成为开源项目的Contributor。 被带教员工能独立上岗。 |

所需资源与支持

- 学习资源:

- 在线课程: Coursera, Udemy, Pluralsight, 网易云课堂等平台的优质课程。

- 书籍: O'Reilly, Apress等出版社的经典技术书籍。

- 社区: GitHub, Stack Overflow, FreeBuf, 安全客, 先知社区等。

- 实践平台:

- 靶场: HackTheBox, TryHackMe, VulnHub。

- CTF赛事: 参与或组织CTF比赛,锻炼实战能力。

- 人脉网络:

- 行业会议: 积极参加线下技术沙龙、峰会,拓展人脉。

- 导师: 寻求公司内资深专家或行业大牛作为职业导师。

- 公司支持:

- 培训预算: 希望公司能提供认证考试费用和培训课程经费支持。

- 时间保障: 希望能有“学习时间”或“创新时间”,用于技术研究。

- 机会提供: 希望能有机会参与更有挑战性的项目和跨部门协作。

评估与调整机制

- 定期回顾:

- 每月: 回顾月度计划的完成情况,进行微调。

- 每季度: 对照KPI评估进展,分析原因,调整下季度计划。

- 每年: 进行一次全面的年度复盘,对照中长期目标,评估路径是否正确,并根据内外部环境变化(如技术趋势、个人兴趣转移、公司战略调整)对计划进行重大修正。

- 关键绩效指标:

- 技术认证获取数量。

- 主导项目数量与质量。

- 技术分享/博客产出数量与影响力。

- 个人在技术社区/行业内的知名度。

- 灵活性: 本计划是一个动态的指南,而非一成不变的教条,我将保持开放心态,拥抱变化,随时准备抓住新的机遇,调整航向。

版权声明:除非特别标注,否则均为本站原创文章,转载时请以链接形式注明文章出处。