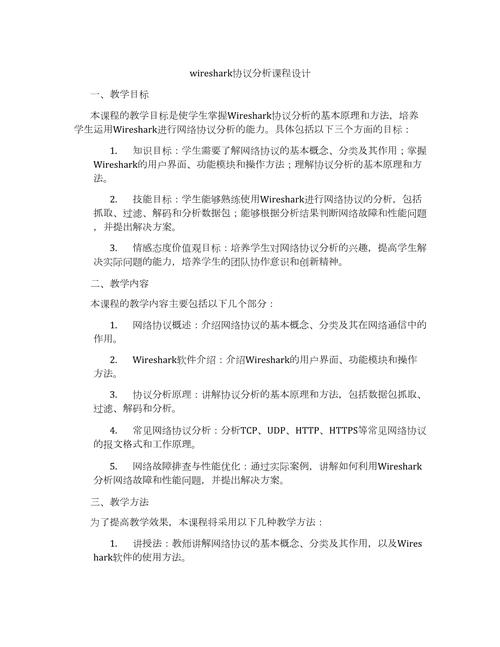

网络协议分析课程设计全指南

第一部分:课程设计概述

设计目标

- 理论与实践结合: 将课堂上学到的网络协议(如TCP/IP, HTTP, DNS, DHCP等)理论知识应用到实际网络数据包的分析中。

- 掌握核心工具: 熟练使用网络协议分析工具(如Wireshark)进行数据捕获、过滤、解码和分析。

- 培养问题解决能力: 能够通过分析网络流量,定位和诊断常见的网络问题(如连接超时、DNS解析失败、网络延迟等)。

- 提升文档撰写能力: 能够清晰、规范地撰写实验报告,阐述实验目的、过程、结果和结论。

核心工具

- Wireshark: 业界标准的网络协议分析器,功能强大,支持数百种协议的解码。

- 网络环境:

- 简单环境: 单台PC,使用本地回环地址(

0.0.1)或访问本地网站进行分析。 - 复杂环境: 局域网环境,捕获多台主机之间的交互流量。

- 特殊环境: 使用虚拟机(如VirtualBox, VMware)搭建客户端/服务器模型,或使用网络模拟器(如GNS3, Eve-NG)模拟特定网络拓扑。

- 简单环境: 单台PC,使用本地回环地址(

- 辅助工具(可选):

- Python + Scapy: 用于自定义构造和发送数据包,进行协议交互的自动化测试。

- tcpdump: 命令行下的抓包工具,适合在服务器端进行后台抓包。

- TShark: Wireshark的命令行版本,适合自动化处理。

第二部分:课程设计选题与方案

你可以根据自己的兴趣和课程要求,从以下几个方向中选择一个或组合进行设计。

经典协议深度剖析

这个方向最基础,也最能体现对协议栈的理解。

-

选题示例1:TCP三次握手与四次挥手过程分析

- 捕获数据包: 使用Wireshark捕获访问一个网站(如

baidu.com)时,TCP建立连接和断开连接的全过程。 - 分析握手: 找到三次握手的三个数据包,详细分析每个包的序列号、确认号、标志位(SYN, ACK)的变化,并解释其含义。

- 分析挥手: 找到四次挥手的四个数据包,分析标志位(FIN, ACK)的变化,并解释为什么需要四次挥手。

- 特殊情况分析(加分项): 尝试分析SYN Flood攻击的抓包特征,或连接超时(未收到SYN-ACK)的情况。

- 捕获数据包: 使用Wireshark捕获访问一个网站(如

-

选题示例2:DNS协议解析流程分析

- 捕获数据包: 清空本地DNS缓存,然后使用浏览器访问一个不常用的域名,捕获DNS查询过程。

- 分析查询类型: 识别DNS查询报文,分析其查询类型(A记录, AAAA记录, MX记录等)和查询类(IN代表Internet)。

- 分析响应过程: 分析DNS服务器的响应报文,查看返回的IP地址等信息。

- 迭代与递归: 如果可能,分析DNS查询是迭代查询还是递归查询,追踪请求从本地DNS服务器到根域名服务器、顶级域名服务器,最终到权威服务器的完整路径。

应用层协议交互分析

这个方向更贴近用户日常的网络应用。

-

选题示例3:HTTP/HTTPS协议工作流程分析

- HTTP分析: 捕获访问一个HTTP网站(如

http://example.com)的流量,分析HTTP请求(GET方法)和响应(状态码200 OK),查看请求头(User-Agent,Accept等)和响应头(Content-Type,Content-Length等)。 - HTTPS分析: 捕获访问一个HTTPS网站(如

https://www.baidu.com)的流量,重点分析TLS/SSL握手过程,包括Client Hello, Server Hello, Certificate, Key Exchange等步骤,对比HTTP和HTTPS在数据包层面的明显区别(HTTP是明文,HTTPS是加密的)。 - HTTP长连接 vs. 短连接: 分析页面加载过程中,浏览器与服务器之间是建立了多个TCP连接还是复用了同一个TCP连接。

- HTTP分析: 捕获访问一个HTTP网站(如

-

选题示例4:FTP协议工作模式分析

- 搭建环境: 使用FileZilla等FTP客户端连接到一个FTP服务器(可以是本地搭建的)。

- 分析控制连接: 捕获FTP客户端和服务器之间的21号端口流量,分析FTP命令(如

USER,PASS,LIST,RETR)和响应(如200,226)。 - 分析数据连接: 重点分析FTP的两种模式——主动模式和被动模式,在抓包中找出数据连接是如何建立的(服务器的20端口 vs. 客户端/服务器随机端口),并画出两种模式下的连接流程图。

网络故障诊断与安全分析

这个方向更具挑战性,也更具实用价值。

-

选题示例5:基于Wireshark的网络延迟问题诊断

- 模拟场景: 在局域网内,从主机A ping 主机B,并设置较大的数据包(如

ping -l 65500 主机B)。 - 捕获数据包: 在主机A上捕获ping的ICMP请求和回复。

- 分析延迟: 在Wireshark中,使用

Statistics -> Endpoints或IO Graphs功能,可视化分析网络延迟,查找是否存在重传包(Retransmission),这通常表明网络拥塞或丢包。 - 定位瓶颈: 结合抓包结果,分析延迟可能发生在哪一环(是物理传输、交换机还是路由器)。

- 模拟场景: 在局域网内,从主机A ping 主机B,并设置较大的数据包(如

-

选题示例6:ARP欺骗攻击原理与抓包分析

- 原理学习: 理解ARP协议的工作原理(广播请求,单播响应)及其安全漏洞。

- 模拟攻击(注意:仅在实验环境进行!): 使用工具(如

arpspoof)在局域网内进行ARP欺骗,使网关的流量发给你,或使你的流量发给别人。 - 抓包分析: 在攻击者主机上捕获流量,观察ARP请求包,你会发现一个IP地址(如网关IP)对应了两个不同的MAC地址(一个是真实的网关MAC,一个是攻击者的MAC)。

- 后果分析: 分析被欺骗主机的流量,可以看到其与网关之间的通信数据包都经过了攻击者主机,从而理解中间人攻击的原理。

第三部分:课程设计实施步骤

- 环境准备: 搭好抓包环境,安装好Wireshark和相关工具。

- 流量捕获: 明确要捕获什么流量,设置好Wireshark的捕获过滤器(Capture Filter),避免捕获无关数据包,只捕获与特定IP或端口的通信:

host 192.168.1.100 and port 80。 - 数据包分析:

- 使用显示过滤器(Display Filter)快速筛选出目标协议的数据包,如

tcp、http、dns。 - 逐个分析关键数据包,查看协议字段,理解其交互过程。

- 对关键数据包进行截图,并在报告中进行标注和解释。

- 使用显示过滤器(Display Filter)快速筛选出目标协议的数据包,如

- 结果验证与总结: 结合理论知识,解释观察到的现象,如果是在进行故障诊断,提出可能的解决方案。

第四部分:课程设计报告模板

一份高质量的报告是课程设计成功的一半。

封面

- 课程名称、题目、姓名、学号、班级、日期

- 简要介绍本次课程设计的目的、内容、采用的方法和主要结论,200-300字。

目录

第一章:绪论

- 1 设计背景与意义

- 2 设计目标

- 3 主要技术/工具介绍(Wireshark, 协议栈等)

第二章:相关理论与技术

- 1 [你选择的协议] 协议详解

- 协议工作原理(如TCP状态机、DNS查询流程图)

- 协议报文格式分析(关键字段解释)

- 2 实验环境与工具介绍

- 硬件环境(PC配置、网络拓扑图)

- 软件环境(操作系统、Wireshark版本)

第三章:系统设计与实现

- 1 实验方案设计

实验步骤(详细描述如何搭建环境、触发流量、进行抓包)

- 2 数据包捕获过程

- 捕获过滤器设置截图

- 原始数据包列表截图

第四章:结果分析与讨论

- (这是报告的核心部分)

- 1 协议交互过程分析

- 结合截图,详细分析关键数据包。“图4.1显示了TCP三次握手的第一个数据包...其SYN标志位置1...”

- 使用Wireshark的高级功能进行分析,如流图、TCP时序图等。

- 2 关键问题分析

- 如果是故障诊断,分析问题根源。

- 如果是安全分析,分析攻击原理和影响。

- 3 结果讨论

将实验结果与理论进行对比,是否一致?如果不一致,分析可能的原因。

第五章:总结与展望

- 1 工作总结(完成了什么,学到了什么)

- 2 不足与展望(实验的局限性,可以改进或深入的方向)

参考文献

- 列出你参考的书籍、论文、技术文档、博客等。

附录

- 可以附上关键的Wireshark导出文件(.pcapng)或核心代码片段。

第五部分:评分标准参考

- 选题与方案设计 (20%): 选题是否合理,方案是否清晰可行。

- 实验过程与数据包捕获 (20%): 操作是否规范,数据包是否完整、有效。

- 结果分析与讨论 (40%): 分析是否深入、准确,能否结合理论,逻辑是否清晰。

- 报告撰写质量 (15%): 结构是否完整,语言是否流畅,图表是否规范。

- 创新性与拓展性 (5%): 是否有额外的思考和探索,如分析了特殊情况或使用了高级工具。

希望这份详细的指南能帮助你顺利完成网络协议分析的课程设计!祝你成功!

版权声明:除非特别标注,否则均为本站原创文章,转载时请以链接形式注明文章出处。